Содержание

Как добавить доверенный сайт в Windows 10

Чтобы добавить доверенный сайт в Windows 10, необходимо выполнить следующие действия:

Давайте посмотрим на процедуру более подробно.

Найдите «Свойства браузера» в поле поиска на панели задач и щелкните результат. Откроется окно «Свойства интернет».

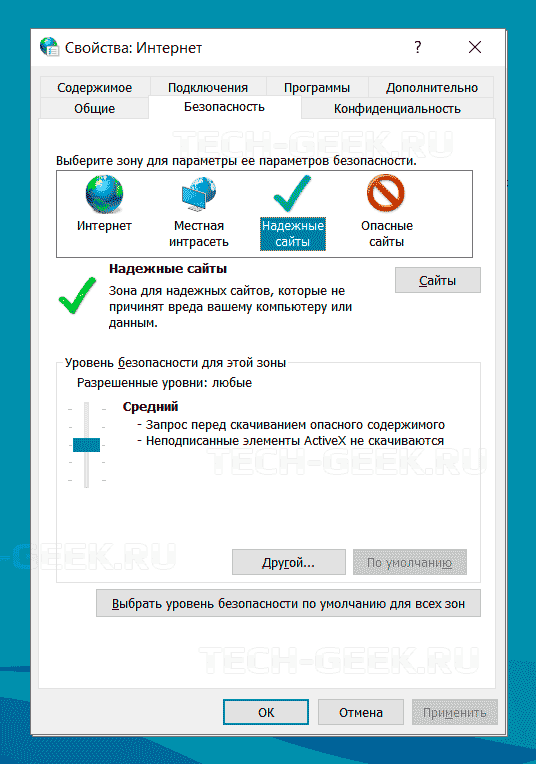

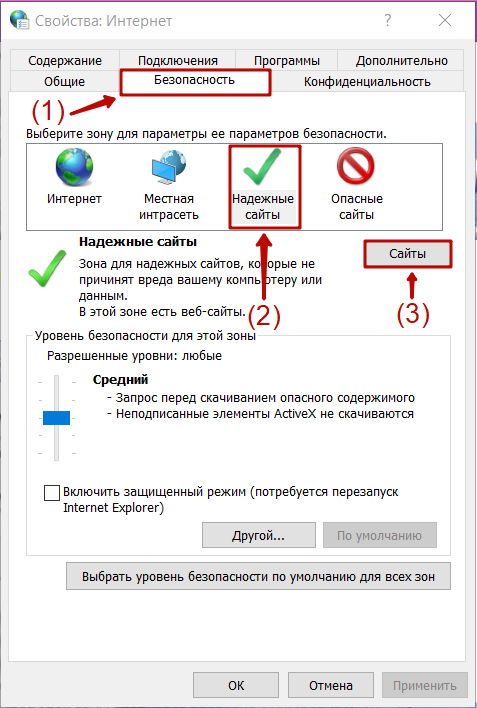

После открытия необходимо перейти на вкладку «Безопасность». Затем выберите параметр «Надежные сайты» и нажмите кнопку «Сайты».

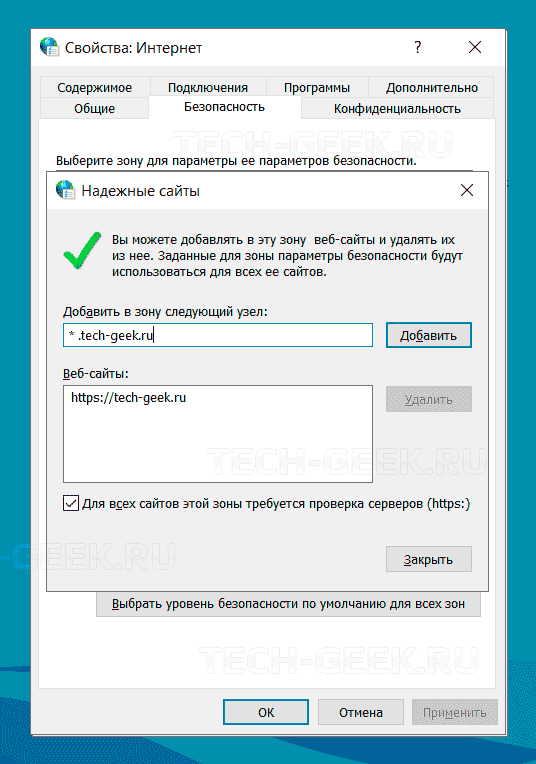

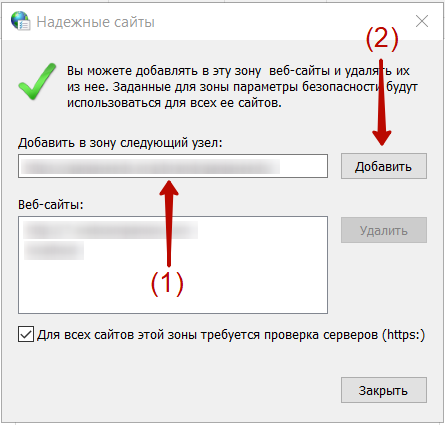

Теперь вам нужно ввести URL сайта в поле «Добавить этот сайт в зону». Есть два способа составить список сайтов.

Во-первых, вы можете записать конкретный URL следующим образом:

Во-вторых, вы можете вставить что-то вроде этого:

Предположим, что на вашем сайте есть несколько поддоменов, и вы хотите добавить их в список доверенных сайтов. Вместо записи каждого субдомена один за другим, вы можете использовать подстановочный знак, как во втором примере.

После этого нажмите кнопку «Закрыть» и «ОК», чтобы сохранить изменения.

Вам не нужно перезагружать компьютер, чтобы применить изменения, и они применяются ко всем установленным браузерам.

Как ещё облегчить работу с доверенными сайтами?

Главное достоинство у нового браузера – его простота, отсутствие панелей с большим количеством ненужной, даже устаревшей информации. Движок используется тот же, что и в Internet Explorer 11 версии. Просто с исключением некоторых функций из него.

Это значит, что добавить доверенные сайты в надёжные списки в браузер можно таким же образом, как и у предыдущей разработки. Эта информация находится на вкладке, посвящённой Безопасности.

Сам браузер разработан на основе Bing. Виртуальные помощники помогут разобраться во всех новых и интересных возможностях. При совершении определённых действий пользователю потом сразу предлагают соответствующий контекст. Страницы постоянно сканируются, что позволяют выделить информацию, наиболее интересную для того или иного человека.

Радует и то, что теперь гораздо меньше проблем с отображением информации. Поддерживаются все необходимые технологии, включая флеш-плееры. Они так же помогут разобраться с сайтами, которые вызывают сомнения, или относятся к разряду надёжных.

Добавление веб-сайта в список надежных узлов Internet Explorer

Часто некоторые веб-сайты не отображаются в браузере Internet Explorer должным образом. Особенно если Internet Explorer запущен в режиме усиленной безопасности. В этом случае для корректной работы веб-сайт должен быть добавлен в список надежных сайтов. О добавлении ресурса в список надежных узлов и пойдет речь в данной статье.

1. Добавление сайта в список надежных узлов и настройка зоны

Итак, у нас есть некоторый веб-сайт, который необходимо добавить в список надежных узлов Internet Explorer. Пусть этим ресурсом будет опубликованная на WEB-сервере база данных «1С:Предприятие», имеющий адрес http://10.1.83.111/DemoAccounting. При попытке запуска данного сайта в браузере Internet Explorer, в зависимости от текущих настроек браузера увидим пустой белый экран, или же сообщение о том, что данный веб-сайт блокируется конфигурацией усиленной безопасности Internet Explorer.

Для добавления адреса в список надежных сайтов, кликнем по иконке в виде шестеренки, расположенной в верхнем правом углу окна Internet Explorer и в появившемся меню выберем пункт «Свойства браузера» (Internet options).

В Internet Explorer версии 6, данный пункт можно найти в меню «Сервис» (Tools) — «Свойства браузера» (Internet options).

В открывшемся окне перейдем на вкладку «Безопасность» (Security), выберем в списке зон для настройки параметров безопасности зону «Надежные сайты» (Trusted sites) и нажмем расположенную ниже кнопку «Сайты» (Sites). Откроется список надежных сайтов для текущего пользователя Windows. Снимем флаг «Для всех сайтов этой зоны требуется проверка серверов (https)» (Require server verification (https:) for all sites in the zone), если веб-сайт работает не по защищенному протоколу https, затем впишем имя ресурса в поле добавления узла и нажмем расположенную слева кнопку «Добавить» (Add).

После чего адрес нашего ресурса должен появиться в списке надежных веб-сайтов. Закрываем окно нажав «Закрыть» (Close).

Затем можно настроить уровень безопасности для зоны «Надежные сайты». В частности, для корректной работы «1С:Предприятие» требуется отключить блокирование всплывающих окон для данного ресурса. Для этого нажмем кнопку «Другой…» (Custom level…) расположенную в группе «Уровень безопасности для этой зоны» (Security levels for this zone).

Откроется окно настройки параметров безопасности (Security Settings) для зоны надежных сайтов. Среди прочих настроек, которые также доступны для изменения, найдем в дереве пункт «Блокировать всплывающие окна» (Use Pop-up Blocker) в группе «Разное» (Miscellaneous) и установим переключатель в положение «Отключить» (Disable). После чего попытаемся сохранить изменения нажав «ОК».

Подтвердим желание изменить настройку для этой зоны, нажав «Да» (Yes) в появившемся окне-предупреждении.

Закрываем все окна нажав последовательно «Применить» (Apply) и «ОК». После чего обновляем страницу и без ограничений работаем с требуемым веб-ресурсом.

2. Общие настройки безопасности

В общем случае, для работы системы «1С:Предприятие» через web-браузер Internt Explorer, в браузере для конечного web-сайта должны быть установлены следующие параметры безопасности:

IIS (Internet Information Services) – один из немногих штатных инструментов Windows, которым можно пользоваться, не ища более приемлемых альтернатив от других разработчиков. Веб-сервер IIS с поддержкой языка PHP можно использовать…

ИНТЕРЕСНОЕ

Лучшая (действительно полезная) технология, которую мы видели на выставке CES 2018

Как рисовать в Интернете с помощью приложения Google Chrome Canvas

Следует ли использовать аппаратные драйверы, предоставляемые Windows, или загружать драйверы вашего производителя?

Как автоматизировать ваши любимые приложения с IFTTT

Как просмотреть предстоящую погоду, спортивные игры, телешоу и многое другое в Календаре Google

Как определить географическое положение компьютера с помощью командной строки?

Как удалить навыки Alexa из вашего Amazon Echo

Как использовать контроллер PS3 с ПК с Windows

Как быстро поделиться своим местоположением с помощью сообщений на Apple Watch

Как смотреть Hulu в Ubuntu и других дистрибутивах Linux

Как использовать функции И и ИЛИ в Google Таблицах

Как скачать Википедию для чтения в офлайн-режиме

Спросите HTG: версии Android, одновременное звучание наушников и динамиков и загрузка файлов с iPad

Как управлять файлами и использовать файловую систему на Android

Будете ли вы добавлять надежные сайты в Windows?

Важно держать тебя а также безопасность вашей семьи при посещении веб-сайтов. Если вы используете общий компьютер, разрешив определенные доверенные сайты с HTTPS а более высокий уровень интернет-безопасности может защитить потенциально опасные устройства от детей и других людей в вашем доме

Используйте здравый смысл и воспользуйтесь функцией надежных сайтов в Windows.

Хотите знать, безопасно ли отключать Internet Explorer в Windows 10, поскольку вместо этого вы будете использовать Microsoft Edge? Ознакомьтесь с нашими предложениями о причинах отключения или сохранения включенной функции.

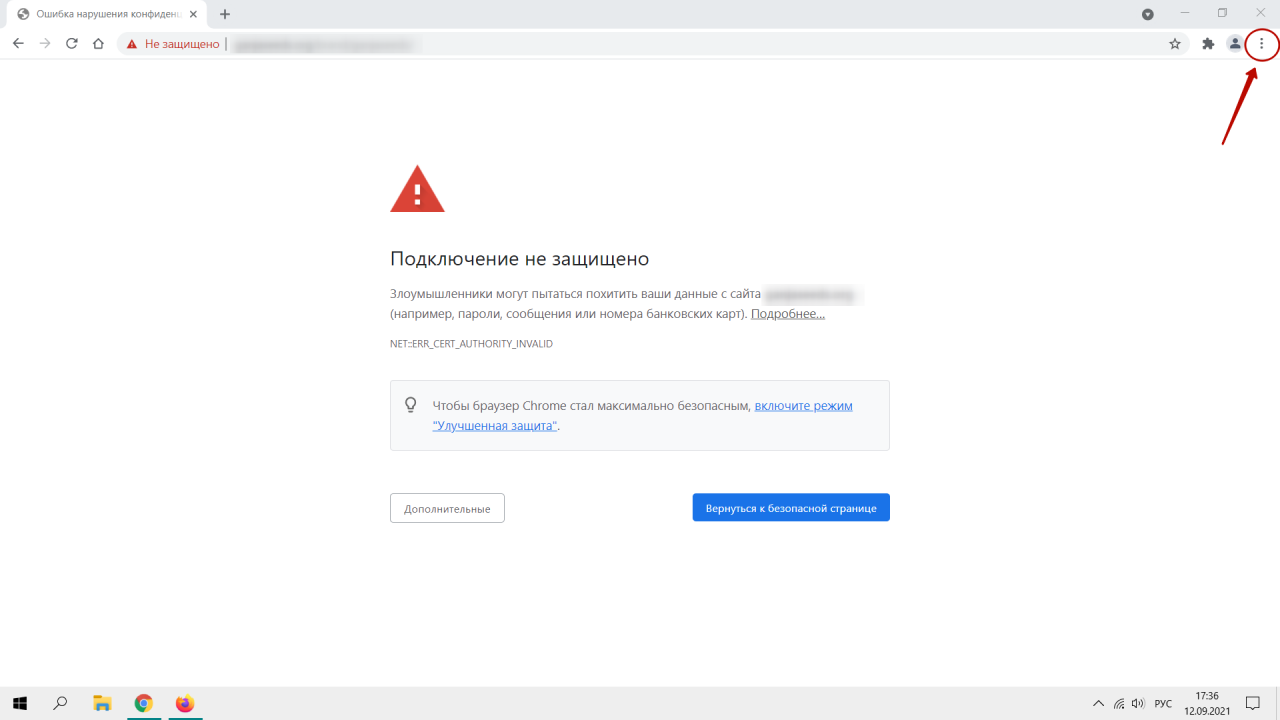

Как добавить сайты в исключения браузера Хром

span id=»i-4″>Указываем безопасный источник в Хроме через настройки

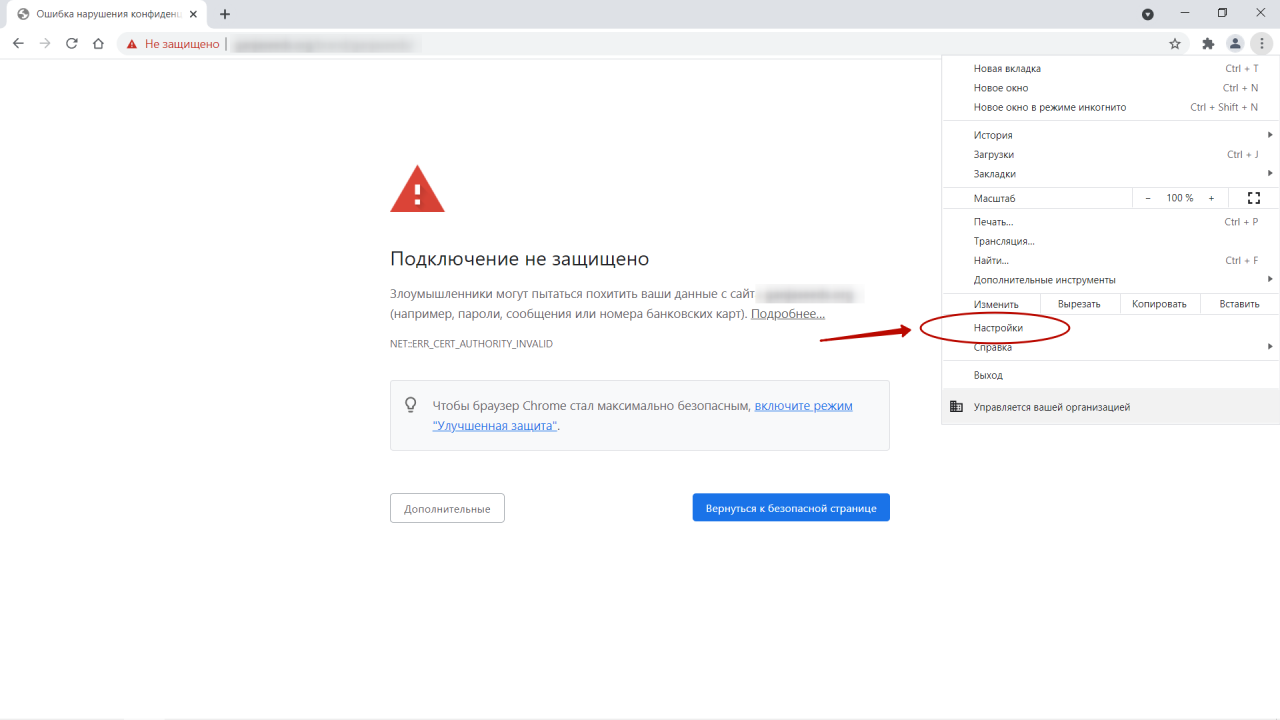

Первым делом запускаем Google Chrome и находим значок вертикального троеточия. Кликаем по нему.

В появившемся меню нажимаем «Настройки».

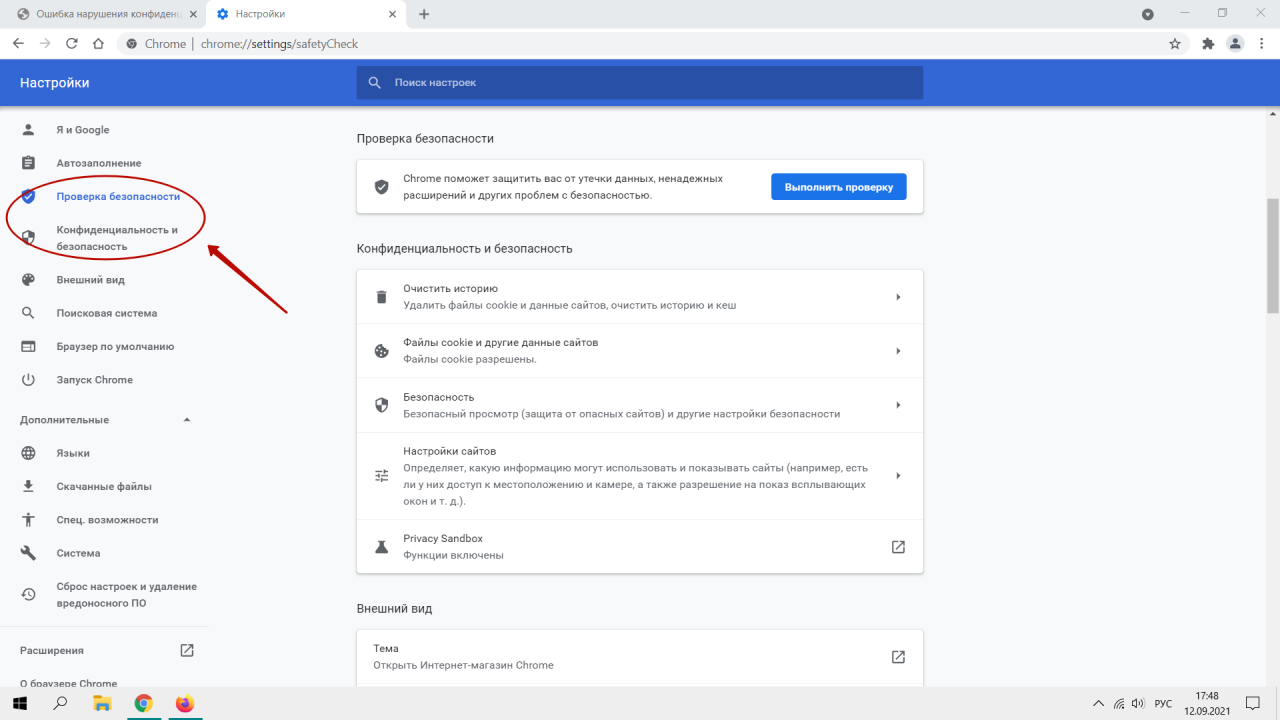

Выбираем любой из двух пунктов.

А затем кликаем по надписи «Файлы cookie и другие данные сайтов».

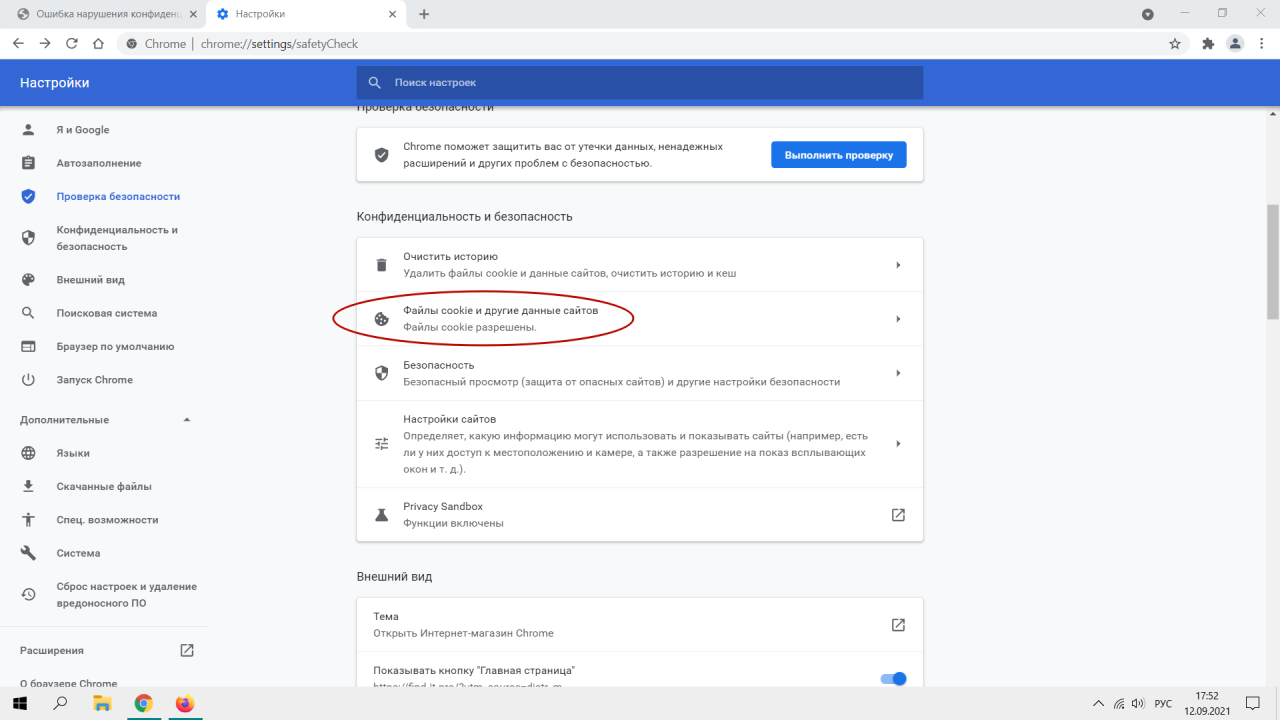

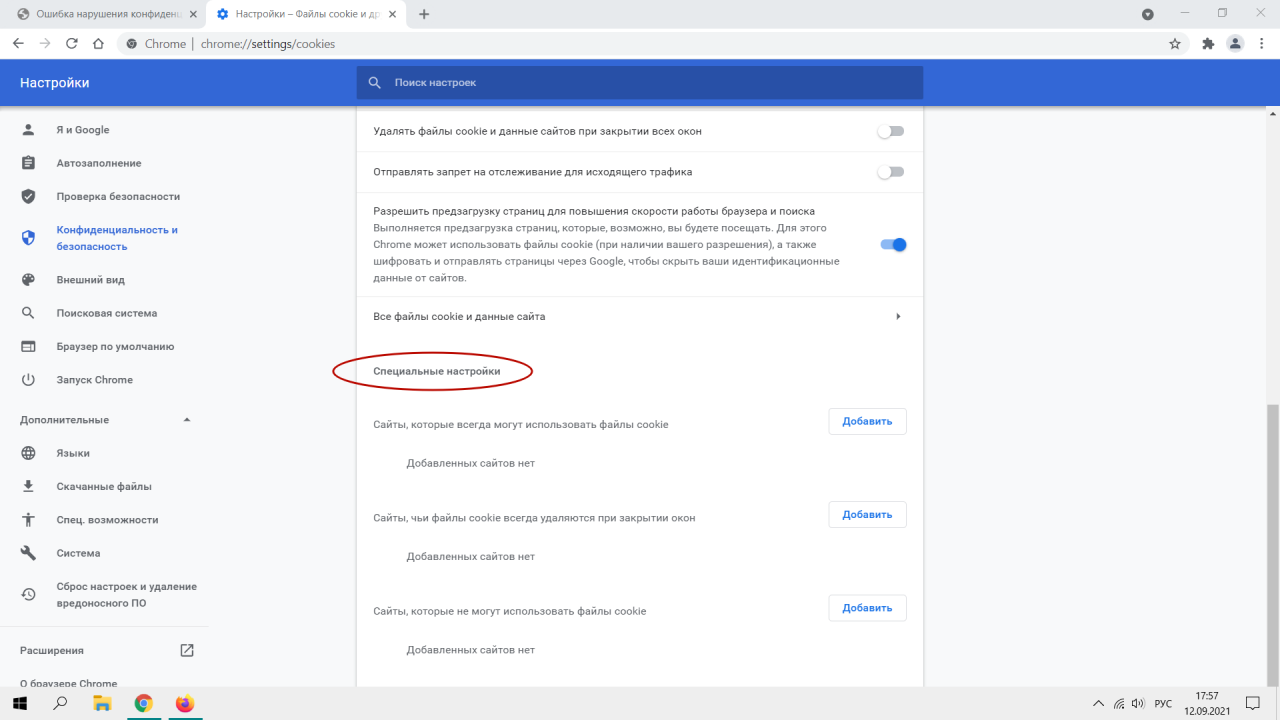

Откроется вот такая страница.

Перематываем ее вниз до конца и видим строчку «Специальные настройки».

Они-то нам и понадобятся. Напротив «Сайты, которые могут использовать файлы cookie» нажимаем на синюю надпись «Добавить». Откроется поле для ввода доверенного узла.

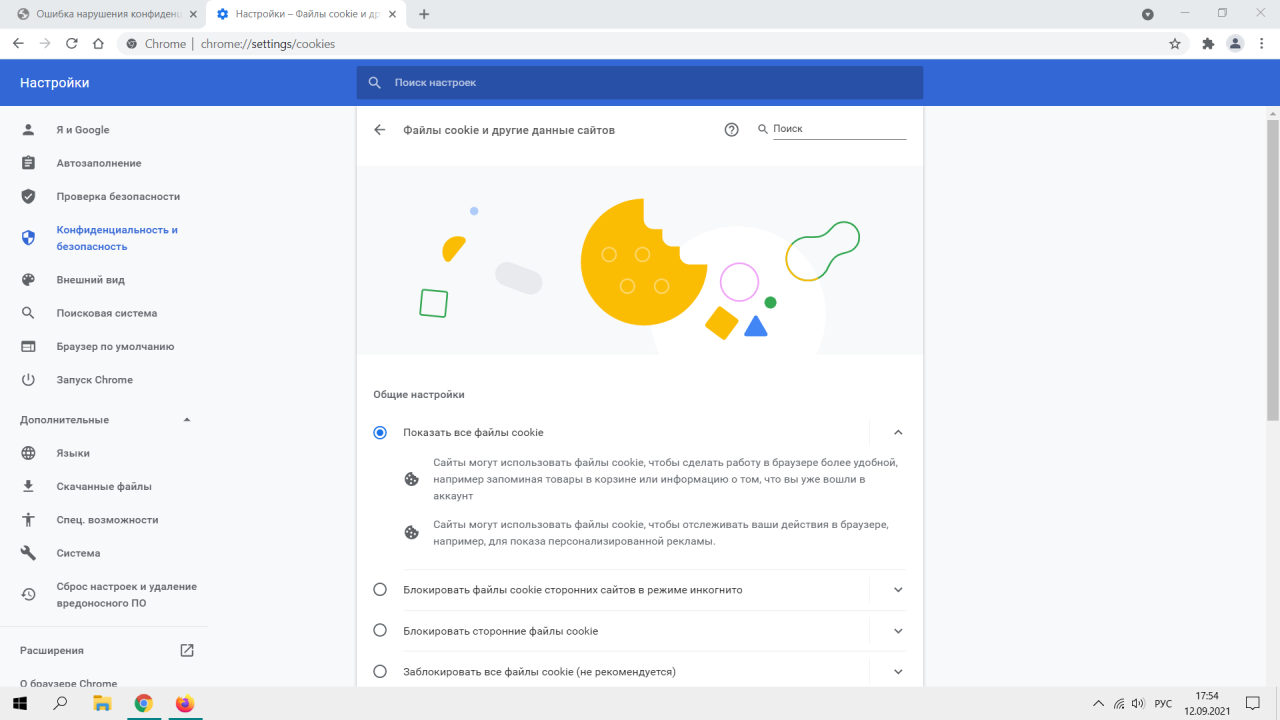

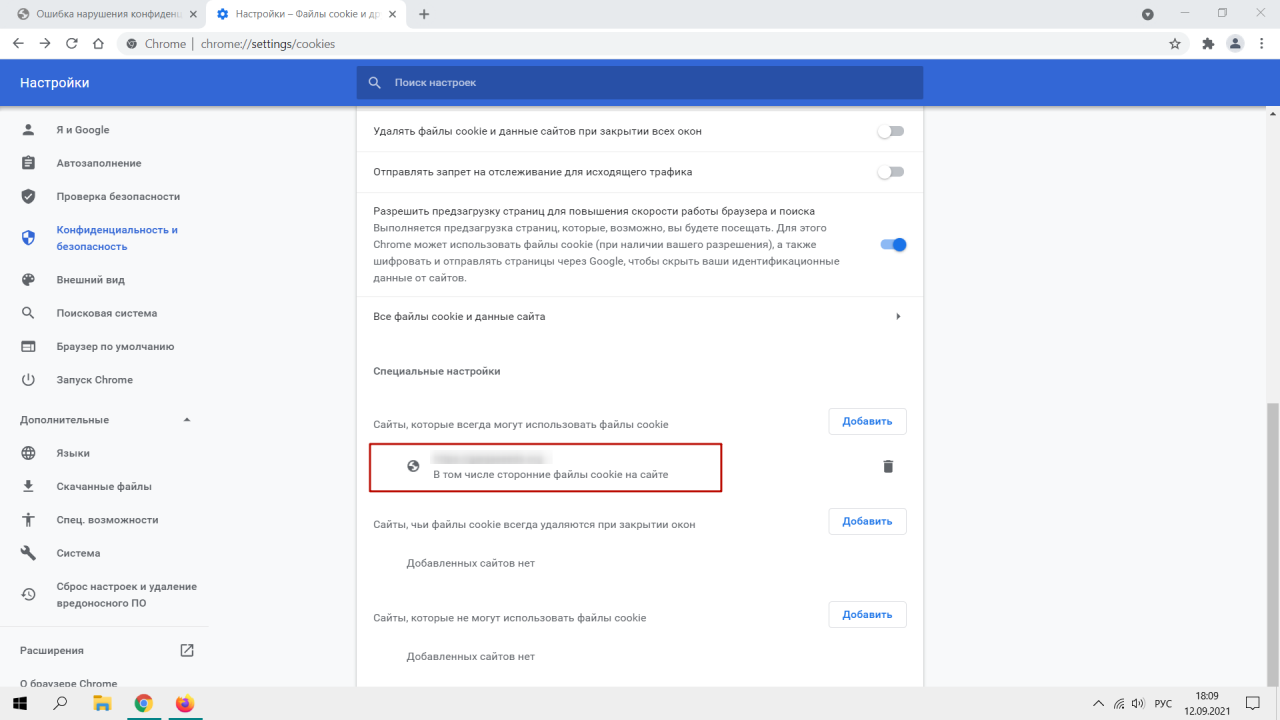

В обведенную область (1) вписываем или вставляем адрес интернет-портала, помечаем галочкой пункт (2) и жмем на «Добавить» (3).

Готово! Веб-ресурс появится в доверенном списке.

Это не единственный способ разблокировать доступ к сайту. Если решение не помогло – переходите к следующему абзацу.

Добавление сайта в список доверенных через «Свойства браузера»

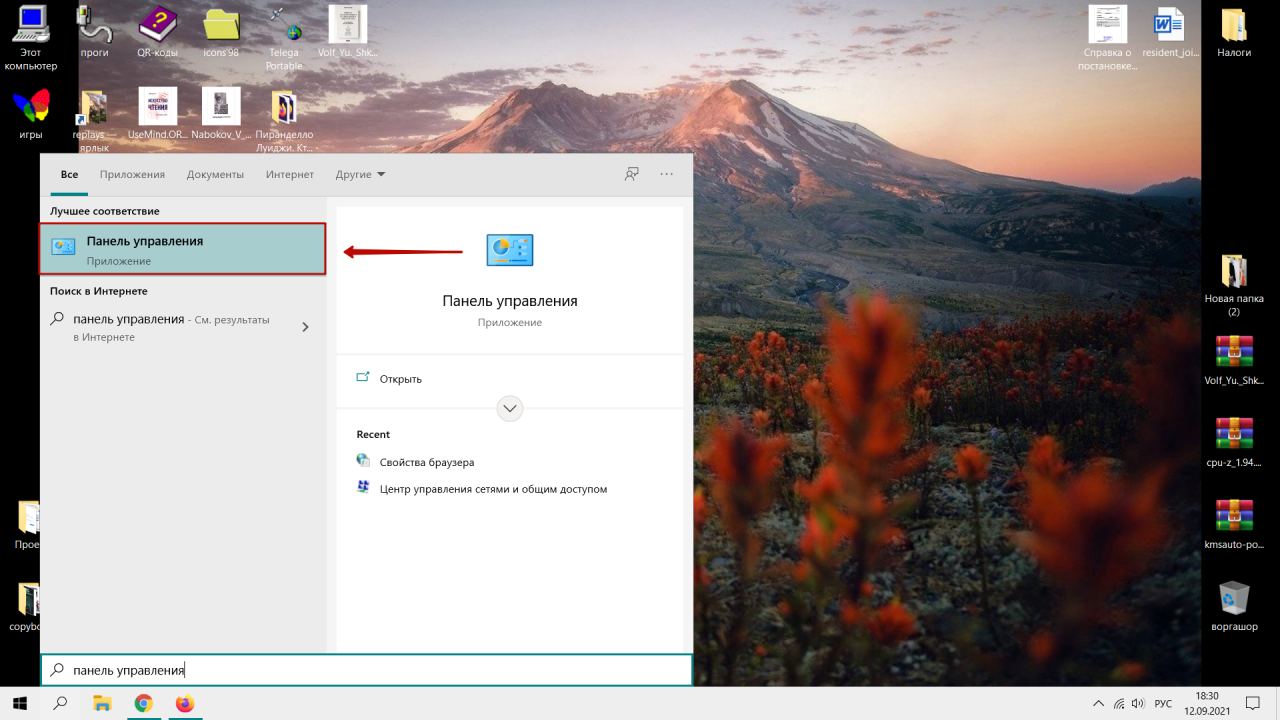

Способ одинаково подходит для Windows 7 и Windows 10. Все действия выполняются в панели управления.

В Win 10 кликаем по значку поиска (иконка лупы), вводим «Панель управления» и нажимаем на него.

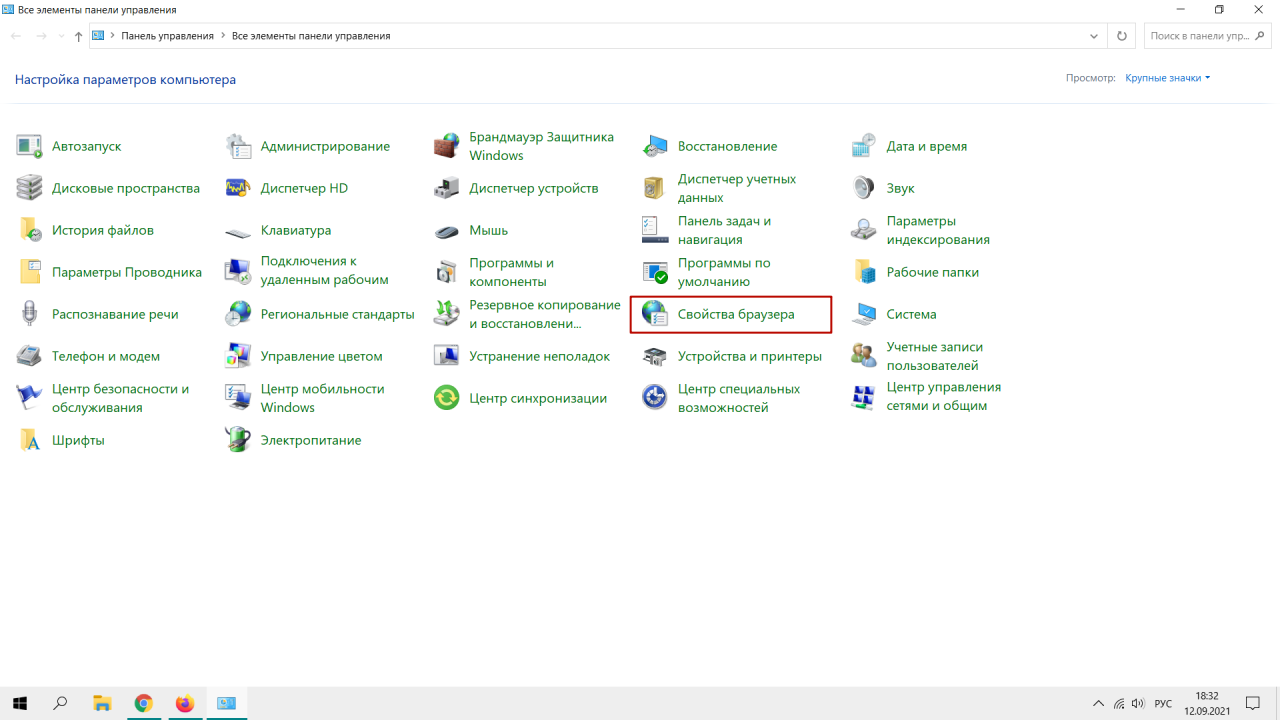

Находим «Свойства браузера».

Переходим на вкладку «Безопасность» (1), кликаем по зеленой галочке «Надежные сайты» (2), а затем по надписи «Сайты» (3).

Теперь в пустое поле вводим адрес площадки (1), снимаем галочку с «Для всех сайтов этой зоны… (https:)» и добавляем к общему списку (2).

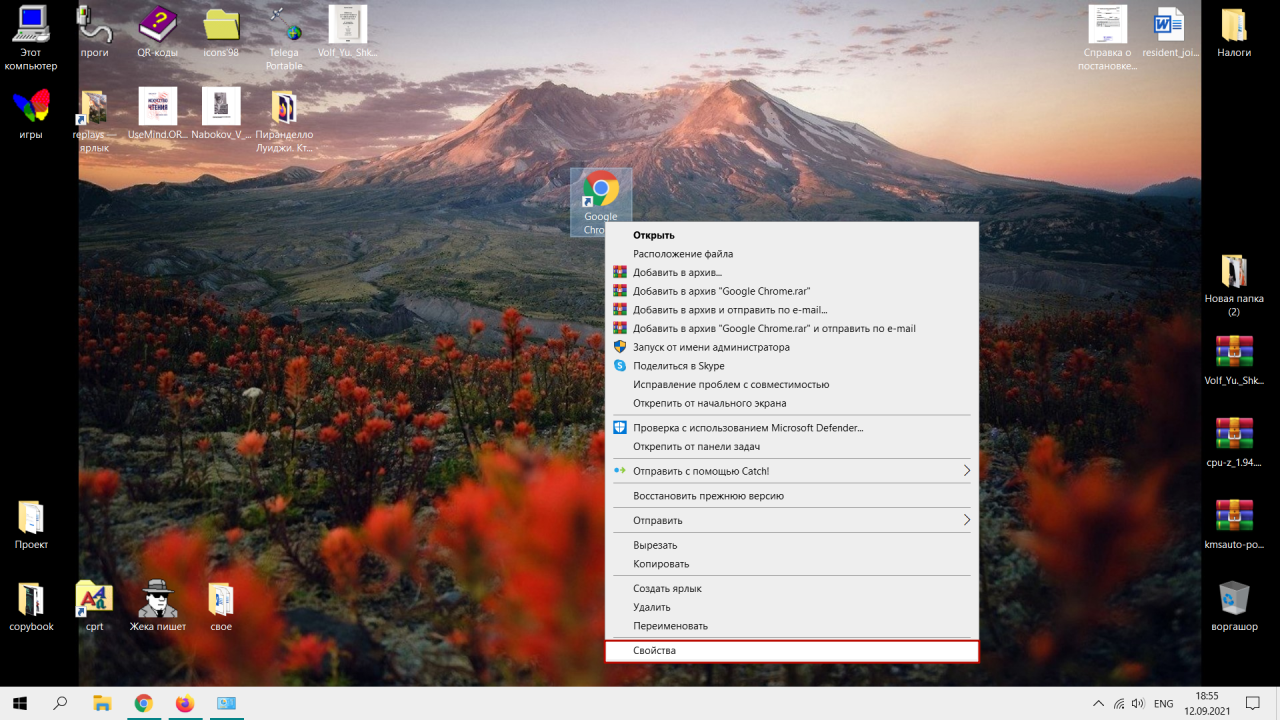

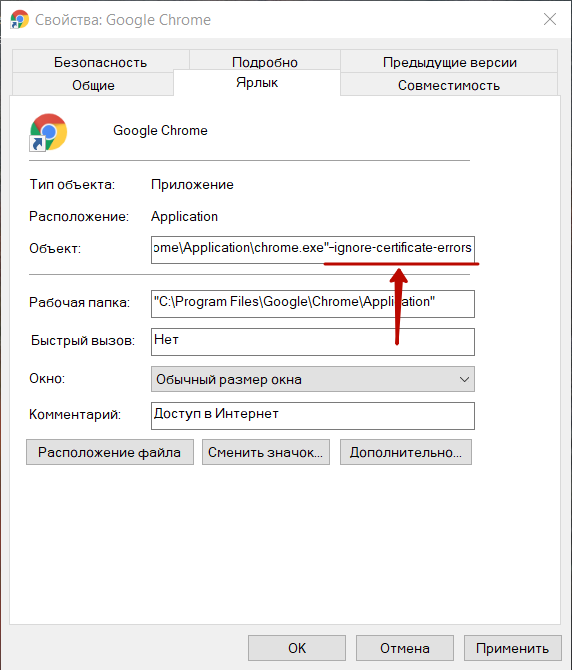

Для завершения создаем ярлык браузера на рабочем столе и кликаем в контекстном меню на «Свойства».

Затем переходим на вкладку «Ярлык», а в поле «Объект» дописываем фразу: «–ignore-certificate-errors» и подтверждаем действие нажатием на «Применить» и «Ок».

После чего спокойно заходим на доверенные сайты с помощью созданного ярлыка.

Виды исключений в Яндекс.Браузере

Сделать исключение для конкретного сайта можно в настройках Яндекс.Браузера. Там имеется множество пунктов, настраивающих отображение определенных элементов веб-страницы. Предлагаем ознакомиться с основными из них, чтобы лучше понимать, за что отвечает каждая из настроек:

- Файлы cookie. Блокировка этого элемента запрещает сайту собирать информацию о пользователе, такую как посещаемые веб-страницы, логины и пароли. Некоторые ресурсы могут неправильно работать без разрешения на обработку этих данных.

- Такие скрипты в большинстве своем безопасны, а их блокировка может привести к некорректным работе и отображению содержимого сайта. Попробуйте их отключить и проверьте правильность загрузки веб-страницы.

- Всплывающие окна. Блокировка данного элемента не приведет ни к чему серьезному. Просто перестанет отображаться некоторая , появляющаяся на экране во время просмотра веб-страницы.

- Автоматическая загрузка. Если данная опция разрешена, то сайт может автоматически загружать файлы на компьютер. Ее отключение никак не влияет на отображение веб-страницы, а только лишь на скачивание документов.

- Плагины. Блокировка этого элемента может привести к некорректной загрузке и отображению сайта. Однако в ряде случаев из-за вредоносных плагинов на компьютер могут проникнуть опасные вирусы. Лучше в настройках выставить значение «Находить контент». Тогда на веб-странице будут отображаться только элементы, необходимые для ее правильной работы.

- Картинки. Доверенные сайты будут корректно загружать все изображения на странице. А вот заблокированные веб-ресурсы не смогут отобразить картинки – вместо них попросту будут пустые места.

- Во весь экран. Опция не несет в себе серьезной опасности. Если разрешить ее отображение, то сайт будет переходить в полноэкранный режим без запроса пользователя.

На телефоне

К сожалению, на телефоне добавить сайт в надежные Яндекс браузера у вас не получится. Данная функция не предусмотрена для телефонной версии обозревателя.

Теперь вы знаете как добавить сайт в доверенные списки Яндекс браузер. Для этого необходимо открыть параметры Яндекса и запустить расширенные настройки сайтов, в которые нужно добавить заблокированный сайт.

Бич XXI века – вирусы и все, что с ними связано. Каждый пользователь не раз сталкивался с рекламными баннерами или всплывающими окнами, а об попытках фишинга и говорить не приходится. С каждым годом становится все меньше интернет-площадок, которым можно доверять.

Сегодня мы поговорим о том, как добавить сайт в исключения Гугл Хром, также в процессе повествования рассмотрим удобный способ достижения желаемого.

Как добавить надежные сайты в панель управления Windows 10

В наши дни никогда нельзя быть слишком осторожным при просмотре веб-страниц. Но вы можете заметить сообщения об ошибках или другие трудности при попытке доступа к определенным веб-сайтам или веб-страницам. Это сделано, чтобы защитить вас от потенциально опасных сайтов.

Чтобы обойти эти проблемы для веб-сайтов, которые вы знаете, что безопасно, вы можете создать список надежных сайтов. Это позволяет поддерживать текущий уровень безопасности при использовании Microsoft Edge, но при этом посещать те веб-сайты, которые, как вы считаете, безопасны. Вы можете сделать все это прямо в панели управления Windows 10. Вот как это сделать.

Каким типам сайтов следует доверять?

Ответ на этот вопрос у всех разный, поэтому нет однозначного правильного или неправильного ответа. Но, как правило, сайт, которому вы доверяете, является именно таким.

Ваш банк или финансовая компания, ваш собственный блог или веб-сайт, популярные сайты социальных сетей, такие как Twitter и Facebook, ваши часто посещаемые сайты покупок или доставки, интранет вашей компании или инструмент CMS — все это отличные примеры сайтов, которым вы доверяете.

Если вы посещаете веб-сайт, на котором никогда не были, и получаете предупреждение или просто не уверены, вам следует не только убрать его из списка надежных сайтов, но и пересмотреть его повторное посещение.

1. Ассошиэйтед Пресс Новости

Если вы прочитаете много новостей, вы увидите, что AP повсюду. Сначала они часто сообщают истории, и другие агентства выбирают эти истории и запускают их для своих собственных читателей. AP некоммерческая, не имеет корпоративного спонсорства и не финансируется государством. Рейтинг смещения от краудсорсинга в AllSides является «центральным», поэтому он обычно не благоприятствует взгляду на мир влево или вправо.

Хотя вы чаще всего будете видеть AP, цитируемую в других новостных агентствах, вы можете получать новости непосредственно из источника. Кстати, вам также следует подумать о настройке оповещений Google. в новостях, если вы не хотите проверять их все время вручную.

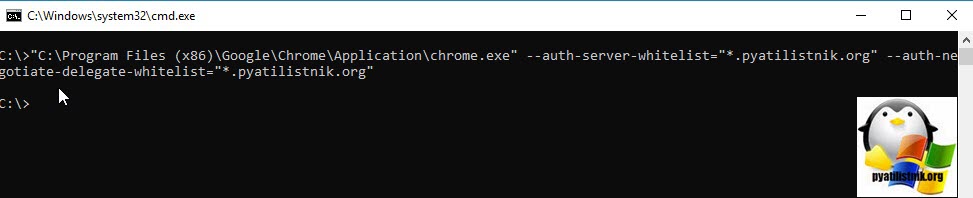

Настройка встроенной аутентификацию Windows в Google Chrome локально

Данный метод позволит вам локально настроить ваш Google Chrome для входа на нужный ресурс с помощью встроенной аутентификацию Windows (сквозная авторизация). Открываем командную строку от имени администратора и вводим команду, в моем примере я буду настраивать вход без ввода учетных данных для ресурса https://pyatilistnik.org.

«C:\Program Files (x86)\Google\Chrome\Application\chrome.exe» —auth-server-whitelist=»*.pyatilistnik.org» —auth-negotiate-delegate-whitelist=»*.pyatilistnik.org»

Пробуем теперь перезапустить ваш браузер и проверить автоматический вход на нужный вам сервис

Обратите внимание, что в итоге задали все те же две настройки auth-server-whitelist и auth-negotiate-delegate-whitelist

Как правильно в хроме добавить надежные узлы

Одним из таких отличий является улучшенная система защиты браузера от вредоносных сайтов и недоброжелательных плагинов.

Когда не опытный пользователь ПК и интернета скачивает и устанавливает не официальный продукт, он подвергает себя следующим рискам:

- Установки вредоносного ПО;

- Заражению компьютера вирусами;

- Внесению не добросовестных изменений в реестр системы, что повлечет еще больше проблем в работе;

- Обратная связь с мошенником, который просто скачает всю информацию с вашего компьютера.

Поэтому, чтобы обезопасить узлы связи с интернетом, браузер Google Сhrome, являясь «мостом» между мировой сетью и вашим компьютером позволяет себе блокировать часть действий при работе с ним. Так и происходит блокировка узлов.

Устраняем не желаемую блокировку и добавляем надежные узлы

Но не все такие блокировки логически необходимы и должны быть. Как и любая другая система – такая защита не идеальная.

Итак, чтобы разблокировать узел и добавить его в надежные, необходимо сперва сделать следующие действие:

- Убедитесь, что блокируемый материал, ссылка или плагин по истине не принесут вашему ПК вреда;

- Он должен относиться к желаемому сайту или иметь идентичное название с программой;

- Проверьте данный адрес в поисковике и отзывы по нему – это очень часто спасает от мошеннических и вредоносных программ.

Для этого выполняем все по пунктам:

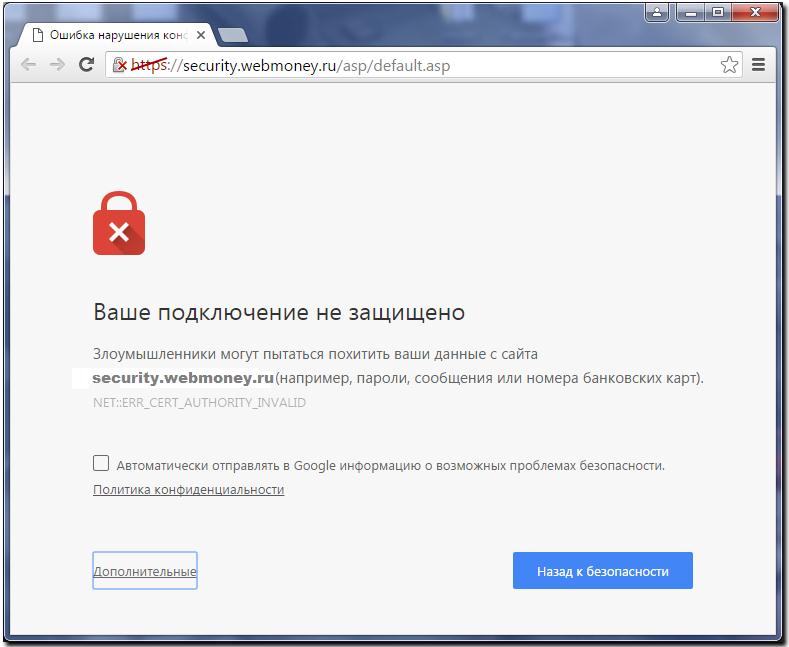

- При выдаче блокировки узла – в правой стороне строки адреса будет отображаться сообщение, что «Плагин заблокирован» или сайт будет отображать ошибку, что «Ваше подключение заблокировано и будет перечеркнут httpв адресной строке.

- Кликаем по сообщению о блокировке или зачеркнутому http в адресно строке и нам дается варианты на выбор: «Разрешить доступ к сайту/плагину» или «Продолжить блокировку ненадежного узла».

Такие простые действия должны разблокировать доступ и внесут плагин/ссылку в надежные узлы. Также рекомендуем не доверять своей интуиции и не добавлять в надежные узлы расширение и плагины, которые могут быть схожи с официальными. Все следует проверять и читать отзывы.

7. NPR

Это, вероятно, будет спорным, так как общественное вещание тесно связан с либеральными политическими взглядами в США. Тем не менее, NPR имеет репутацию журналистского превосходства. Они инвестируются в постоянное государственное финансирование, но они остаются свободными от предвзятости корпораций AllSides оценивает их как центр со слепым опросом, сторонними данными, отзывами сообщества и вторичными исследованиями, поддерживающими их классификацию.

Опрос Pew показывает, что консерваторы склонны не доверять NPR, но его журналистская проницательность высока. Он известен тем, что отвергал сенсацию, исправлял, когда это необходимо, и честную отчетность.

Шаг 2. Укажите URL ресурсов, которые пользователи Chrome могут посещать

Выберите один из вариантов ниже, чтобы посмотреть соответствующие инструкции.

Консоль администратора

Приведенная ниже информация относится к случаю, когда пользователи вошли в управляемый аккаунт Google в браузере Chrome или на устройстве с Chrome OS.

-

Войдите в Консоль администратора Google.

Используйте аккаунт администратора (он не заканчивается на @gmail.com).

-

На главной странице консоли администратора выберите УстройстваУправление устройствами Chrome OS.

- Нажмите НастройкиПользователи и браузеры.

- Чтобы применить настройки ко всем пользователям и зарегистрированным браузерам, выберите организационное подразделение верхнего уровня. В противном случае выберите дочернее подразделение.

- Найдите раздел Блокировка URL и укажите нужные URL.

-

Черный список URL: адреса, доступ к которым вы хотите запретить.

Подробная информация о синтаксисе и примеры использования правила приведены в .

-

Исключения из черного списка URL: адреса, доступ к которым вы хотите разрешить. Доступ будет предоставлен, даже если эти ресурсы внесены в черный список URL.

Подробная информация о синтаксисе и примеры использования правила приведены в .

В списки запрещенных и разрешенных URL можно добавить не более 1000 адресов.

-

Черный список URL: адреса, доступ к которым вы хотите запретить.

- Нажмите Сохранить.

Если на поддерживаемых устройствах Chrome в организации включены приложения Android:

- Черный список URL не будет распознаваться приложениями, в которых используется Android System WebView. Чтобы он действовал и для этих приложений, внесите в текстовый файл запрещенные URL и . Подробную информацию о том, как подобным образом ограничить доступ к URL для приложений, не использующих Android System WebView, можно найти в документации к этим приложениям.

- Исключения из черного списка URL, как правило, учитываются приложениями, в которых используется Android System WebView. В то же время другие приложения могут игнорировать список запрещенных URL. Вы можете добавить в список разрешенных URL только те приложения, в которых используется Android System WebView. Подробнее о том, …

Windows

Эти инструкции относятся к пользователям Windows,которые входят в управляемый аккаунт в браузере Chrome.

С помощью групповой политики

В редакторе групповой политики Microsoft Windows (папка «Конфигурация компьютера» или «Конфигурация пользователя») сделайте следующее:

- Выберите «Политики Административные шаблоны Google Google Chrome».

- Включите правило Блокировка доступа к списку URL.Совет. Если вы не видите это правило, скачайте последнюю версию его шаблона.

- Укажите URL, доступ к которым нужно запретить.

Если не указать ничего, правило будет применяться по принципу . - Включите правило Разрешить доступ к списку URL.

- Добавьте URL ресурсов, доступ к которым хотите разрешить.

Если не указать ничего, правило будет применяться по принципу . - Примените изменения для всех пользователей.

В списки запрещенных и разрешенных URL можно добавить не более 1000 адресов. Подробная информация о синтаксисе URL приведена в статье Как разрешить или запретить доступ к сайтам: формат URL-фильтров.

macOS

Приведенная ниже информация касается пользователей компьютеров AppleMac, которые вошли в управляемый аккаунт в браузере Chrome.

В профиле конфигурации Chrome (PLIST-файл):

- Добавьте или обновите указанные ниже ключи.

- Добавьте URL, доступ к которым нужно запретить, в ключ URLBlacklist.

- Добавьте URL, доступ к которым хотите разрешить, в ключ URLWhitelist.

- Примените изменения для всех пользователей.

В списки запрещенных и разрешенных URL можно добавить не более 1000 адресов. Подробная информация о синтаксисе URL приведена в статье Как разрешить или запретить доступ к сайтам: формат URL-фильтров.

В примере ниже показано, как запретить все URL, кроме mail.example.com, wikipedia.org и google.com.

Linux

Приведенная ниже информация касается пользователей компьютеров Linux, которые вошли в управляемый аккаунт в браузере Chrome.

С помощью редактора JSON-файлов:

- Откройте папку /etc/opt/chrome/policies/managed.

- Создайте или обновите JSON-файл и укажите нужные URL.

- Для правила URLBlacklist укажите URL, доступ к которым хотите запретить.

- Для правила URLWhitelist укажите URL, доступ к которым хотите разрешить.

- Примените изменения для всех пользователей.

В списки запрещенных и разрешенных URL можно добавить не более 1000 адресов. Подробная информация о синтаксисе URL приведена в статье Как разрешить или запретить доступ к сайтам: формат URL-фильтров.

В примере ниже показано, как запретить все URL, кроме mail.example.com, wikipedia.org и google.com.

Сначала создайте файл со списком запрещенных URL.

Затем создайте файл со списком разрешенных URL.

Параметры зоны безопасности

Для каждой зоны пользователи могут управлять обработкой элементов с повышенным риском, таких как ActiveX, скачивания и скрипты. Параметры зон безопасности Internet Explorer хранятся в следующих подкайлах реестра:

Эти клавиши реестра содержат следующие клавиши:

- TemplatePolicies

- ZoneMap

- Зоны

Примечание

По умолчанию параметры зон безопасности хранятся в подтрибунии реестра. Поскольку этот подтриб динамически загружается для каждого пользователя, параметры для одного пользователя не влияют на параметры другого пользователя.

Если **** в групповой политике включены только параметры параметров машин, или если значение DWORD присутствует и имеет значение 1 в следующем подкайке реестра, используются только локальные параметры компьютера и все пользователи имеют одинаковые параметры безопасности:

С включенной политикой значения HKLM будут использоваться internet Explorer. Однако значения HKCU по-прежнему будут отображаться в параметрах зоны на вкладке Безопасность в Internet Explorer. В Internet Explorer 7 вкладка Безопасности диалогового окна «Параметры Интернета» отображает следующее сообщение, в соответствии с которым параметры управляются **** системным администратором:

3 Ошибки и машинный перевод

Если вы попали на информационный ресурс, статьи на котором содержат большое количество грамматических ошибок, скорее всего, его наполнял неопытный человек. Сам сайт может и не несет в себе никакой опасности для вашего компьютера, но доверять изложенным на нем фактам можно разве что на свой страх и риск или в крайне редких случаях.

То же касается и сайтов, содержащих публикации, созданные при помощи машинного перевода. В этом случае берутся статьи с англоязычного ресурса на сайте, переводятся с помощью машинного перевода и публикуются, причем иногда все это происходит в автоматическом режиме, так называемое «автонаполнение сайта». Такой сайт создавался не для людей, а исключительно для индексации поисковыми роботами.

ZoneMap

Ключ содержит следующие клавиши:

- Домены

- EscDomains

- ProtocolDefaults

- Диапазоны

Ключ содержит домены и протоколы, добавленные для изменения поведения по умолчанию. При добавлении домена в ключ добавляется ключ. Subdomains отображаются в качестве ключей в домене, где они принадлежат. Каждый ключ, в который перечислены домены, содержит DWORD со значением имени затронутого протокола. Значение DWORD такое же, как и численное значение зоны безопасности, в которой добавлен домен.

Ключ напоминает ключ Домены, за исключением того, что ключ применяется к протоколам, на которые влияет расширенная конфигурация безопасности Internet Explorer (IE ESC). IE ESC представлен в Microsoft Windows Server 2003 и применяется только к операционным системам сервера.

Ключ указывает зону безопасности по умолчанию, которая используется для определенного протокола (ftp, http, https). Чтобы изменить параметр по умолчанию, можно либо добавить протокол **** в зону безопасности, выбрав добавить сайты на вкладке Безопасность, либо добавить значение DWORD под **** ключом Domains. Имя значения DWORD должно соответствовать имени протокола, и оно не должно содержать двоеточий (:) или слэш (/).

Ключ также содержит значения DWORD, которые указывают зоны безопасности по умолчанию, в которых используется протокол. Вы не можете использовать элементы управления на вкладке Безопасность для изменения этих значений. Этот параметр используется, когда определенный веб-сайт не падает в зону безопасности.

Ключ содержит диапазоны TCP/IP-адресов. Каждый диапазон TCP/IP, который вы указываете, отображается в произвольно именоваемом ключе. Этот ключ содержит строковую величину, которая содержит указанный диапазон TCP/IP. Для каждого протокола добавляется значение DWORD, содержаще числовые значения зоны безопасности для указанного диапазона IP.

Если файл Urlmon.dll использует общественную функцию MapUrlToZone для решения определенного URL-адреса в зону безопасности, он использует один из следующих методов:

-

Если URL-адрес содержит полное доменное имя (FQDN), ключ Домены обрабатывается.

В этом методе точное совпадение сайта переопределяет случайное совпадение.

-

Если URL-адрес содержит IP-адрес, ключ обрабатывается. IP-адрес URL-адреса сравнивается со значением, которое содержится в произвольно именуемом ключе под ключом.

Примечание

Так как произвольно названные ключи обрабатываются в порядке их добавления в реестр, этот метод может найти случайный совпадение, прежде чем он найдет совпадение. Если этот метод сначала находит случайный совпадение, URL-адрес может быть выполнен в другой зоне безопасности, чем в обычно назначенной зоне. Такое поведение является особенностью данного продукта.

Итоги

Часто потенциальную опасность веб-ресурсов можно определить невооруженным глазом — без его формальной проверки. Признаками этого являются: спам (мигающие предупреждения, излишние восклицательные знаки), большое количество всплывающих окон и т.д. Но есть и тщательно замаскированные угрозы. Поэтому каждому современному интернет-пользователю необходимо знать и использовать инструменты, которые позволяют выявить и при необходимости оперативно деактивировать вредоносные программы и фишинг

Кроме этого, важно делиться таким опытом с другими. Это создаст дополнительные сложности для злоумышленников или вовсе заблокирует их деятельность, а также убережет других пользователей от потери ценной информации или денежных средств.

Чтобы не стать жертвой социальной инженерии, связанной с мошенничеством на веб-ресурсах, нужно:

- не совершать действий, если вы не уверены в их правильности на 100%;

- не реагировать на предложения, о которых вы не просили;

- игнорировать ссылки из подозрительных источников;

- не разглашать личные данные без крайней необходимости (например, не заполнять подозрительных форм).

RusVPN для

Оценка 8.4 из 10

по рейтингу VPNBase

Получить

Заключение

Для того чтобы можно было участвовать в госзакупках, нужно правильно настроить свое рабочее место, поэтому мы и дали такую подробную инструкцию, чтобы максимально исключить возможные трудности и некорректную работу системы. Но если все-таки вопросы будут появляться, то их можно задавать в техническую поддержку сайта ЕИС.

Помните, что для обычного просмотра госзакупок на сайте ЕИС, не требуется регистрация или наличие электронной подписи. Искать закупки в этом случае можно в любом интернет-браузере, например, «Яндекс». Но если вы серьезно намерены участвовать в торгах, то пользуйтесь только браузером Internet Explorer 10-й версии и выше, чтобы избежать сбоев при совместимости